- O banco de dados pode ser hackeado?

- Por que os bancos de dados são alvos de hackers?

- Como os hackers roubam bancos de dados?

- Como os hackers acessam bancos de dados?

- Como os bancos de dados são atacados?

- Quais são as ameaças ao banco de dados?

- Como os hackers exploram?

- Como os hackers usam SQL?

- Por que os hackers usam injeção de SQL?

- Quais são os 3 tipos de hackers?

- O que os hackers fazem com sua identidade roubada?

- Quais informações os cibercriminosos roubam?

O banco de dados pode ser hackeado?

Qualquer usuário regular de banco de dados pode hackear um banco de dados se ele não for monitorado adequadamente. Não importa se os sistemas operacionais e as redes estão devidamente protegidos, os bancos de dados ainda podem: ser mal configurados, ter senhas fracas, ser vulneráveis a vulnerabilidades desconhecidas e conhecidas, etc.

Por que os bancos de dados são alvos de hackers?

Esses bancos de dados são um alvo tentador para os cibercriminosos, que podem invadi-los para roubar essas informações e vendê-las facilmente para outros criminosos na Dark Web. ... É por isso que os bancos de dados de sites devem ser o mais seguros e protegidos possível.

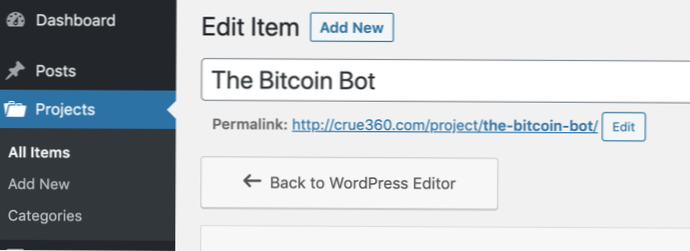

Como os hackers roubam bancos de dados?

Os hackers também podem roubar seus dados quebrando as senhas de suas contas online. ... Keyloggers: os invasores usam malware que rouba dados, como keyloggers, para rastrear dados de entrada do teclado e roubar suas senhas. Phishing: os hackers usam engenharia social para fazer com que você divulgue de bom grado seu nome de usuário e senha.

Como os hackers acessam bancos de dados?

Na maioria dos casos, o nome de usuário e a senha são mantidos, caso contrário, o hacker pode usar o trabalho de adivinhação ou método de força bruta para obter acesso ao banco de dados. ... Esses pacotes são então analisados para decifrar as combinações de nome de usuário e senha e o objetivo real é obter essas informações para o administrador do banco de dados raiz.

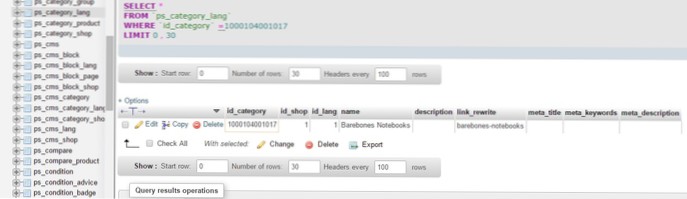

Como os bancos de dados são atacados?

Vulnerabilidades de injeção de SQL ocorrem quando o código do aplicativo contém consultas de banco de dados dinâmicas que incluem diretamente a entrada fornecida pelo usuário. Esta é uma forma devastadora de ataque e os Testadores de Penetração BSI regularmente encontram aplicativos vulneráveis que permitem o desvio completo da autenticação e a extração de todo o banco de dados.

Quais são as ameaças ao banco de dados?

Principais ameaças à segurança do banco de dados e como mitigá-las

- Principais ameaças de banco de dados.

- * Privilégios excessivos. ...

- * Abuso de privilégios legítimos. ...

- * Ataques de injeção de banco de dados. ...

- * Malware. ...

- * Exposição à mídia de armazenamento. ...

- * Exploração de bancos de dados vulneráveis. ...

- * Dados confidenciais não gerenciados.

Como os hackers exploram?

Simplificando, exploits são uma forma de obter acesso a um sistema por meio de uma falha de segurança e tirar vantagem da falha em seu benefício - em outras palavras, explorá-la. As explorações normalmente vêm por meio de um pedaço de software programado, pedaço de código ou um script.

Como os hackers usam SQL?

Ataques de injeção de SQL são a força motriz de incidentes de hackers, levando sites da web a espalhar números de cartão de crédito e outros dados confidenciais para hackers. ... Os ataques exploram uma vulnerabilidade ou vulnerabilidades em aplicativos da web que se comunicam com servidores back-end onde os bancos de dados são armazenados.

Por que os hackers usam injeção de SQL?

Usando injeção de SQL, um hacker tentará inserir comandos SQL especificamente criados em um campo de formulário em vez das informações esperadas. A intenção é garantir uma resposta do banco de dados que ajudará o hacker a entender a construção do banco de dados, como nomes de tabelas.

Quais são os 3 tipos de hackers?

Quais são os três tipos de hackers?

- Chapéu preto. Os hackers de black hat são normalmente responsáveis pela criação de malware, que é frequentemente usado para se infiltrar em redes e sistemas computadorizados. ...

- Chapéu branco. ...

- Chapéu cinza.

O que os hackers fazem com sua identidade roubada?

1. Suas informações podem ser usadas para abrir cartões de crédito ou fazer empréstimos. Se os hackers tiverem seu número de Seguro Social, nome, data de nascimento e endereço, eles podem abrir cartões de crédito ou solicitar empréstimos em seu nome.

Quais informações os cibercriminosos roubam?

Quais informações os cibercriminosos roubam? Os cibercriminosos roubam todos os tipos de coisas, como documentos médicos, informações de cartão de crédito e cartões de previdência social.

Usbforwindows

Usbforwindows